U toku je veliki DDOS napad na sve WordPress instalacije, a sastoji se od brute-force pokušaja probijanja pasworda. Ne samo mi, svi web hosteri na svijetu imaju u ovom trenutku problema s time.

Napad je jako dobro pripremljen i organiziran , a u ovom trenu zabilježeno je preko 100.000 ip adresa uključenih u ovaj napad.

Ukoliko imate ili održavate WordPress, prvo sto bi trebalo hitno napraviti je promijeniti admin password od svih WordPress instalacija. Pasworde ne ostavljajte jednostavnim, nego koristite najmanje 10 znamenaka, koristite velika i mala slova, obavezno koristite i specijalne znakove (^% $ # & @ *).

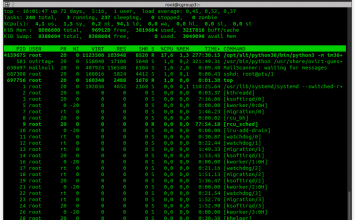

DDOS je počeo početkom tjedna, naime mi cijelo vrijeme primjećujemo neki određeni broj pokušaja loginova na wp-admin.php, no početkom tjedna to je naraslo na preko 50 requestova po sekundi. Simptomi su sporo učitavanje weba i spor ili totalno neupotrebljiv backend, a u peakovima napada web site prestaje raditi u potpunosti. To izgleda otprilike ovako:

Mi smo još na početku napada počeli raditi filtere, pokušavali DDOS napad mitigirati i ublažiti posljedice, no zbog magnitude i vrste napada, serveri povremeno postaju neresponzivni, a webovi prestaju raditi. Ništa ne pomaže niti način na koji wordpress logira korisnike, niti 404 stranica koja je često dinamička i ide kroz index.php na WordPressu.

Ono što Vi možete napraviti, nebi li sebi i nama olakšali situaciju je:

- ODMAH izmijeniti password za Wordpres instalaciju u neki znatno kompliciraniji, koristeći mala slova, brojeve i znakove

- Paswordom zaštiti “wp-login.php” datoteku prateći upute na dnu ovog posta

- Instalirati plugin za rate limiting loginova

- Instalirajte w3 Total Cache ili WP Super Cache, ne bi li instalaciju Wordpresa učinili otpornijom

- Koristite CloudFlare, mozete ga instalirati jednostavno iz cPanela, a čak i u besplatnom modelu pruža zaštitu od ovakvih napada

Updateati ćemo ovaj blog post kako budemo dolazili do novih informacija.

Zaštita wp-login.php datoteke:

Unutar cPanela klikom na “Password Protected Directies” odaberite direktorij koji želite zaštiti (odaberite public_html)

Unutar ekrana koji će vam se otvoriti, pod “Create User:” odaberite korisničko ime i lozinku. Provjerite da je “Snaga” lozinke (“Strength”) iznad 80%. Pomoću “Password Generatora” možete generirati lozinke koje će biti Snage 100%. (Svakako zapišite tu lozinku)

Potom kroz File Manager , FTP ili kroz SSH navigirajte do direktorija gdje se nalazi vaša WordPress instalacija i kreirajte datoteku naziva “.htaccess”.

Potom otvorite tu datoteku i u nju ubacite sljedeći kod:

AuthType Basic

AuthName “Login required”

AuthUserFile “/home/<VAŠ USERNAME>/.htpasswds/public_html/passwd”

ErrorDocument 401 default

# Autentikacija za wp-login i wp-admin

<Files “wp-login.php”>

require valid-user

</Files>

* “VAŠ USERNAME” je vaše cpanel korisničko ime.

Meni je na mojim webovim pomogla instalacija Captche, ali neznam dali postoji kakav plugin za WP za to ….

Slažem se za sigurnost samog wordpresa, no ne pomaže u ovom slučaju iz razloga što je u pitanju jako velik broj requestova i serveri to fizički ne izdržavaju, naime wordpres nije bas lightweight aplikacija, i kada se desi takav DOS na aplikaciju, nastaju problemi sa stabilnošću.

Tu jedino pomažu Cloudflare i CDN-ovi, a što se tiče samog vlasnika stranice. Meni je više od 50% upita preuzeo Cloudflare, a nešto malo manje bandwitha.

A ovaj plugin – BulletProof Security

http://wordpress.org/extend/plugins/bulletproof-security/

Da, pomaže, ali samo kao zaštita od upada u wordpress, problem je ovdje sto je to toliko requestova da serveri ne izdržavaju opterecenje, ma kakvi bili.

@Me nije toliko problem u samoj stranici, već u tome da dolazi do zagušenja servera. Regularni posjetitelji ne mogu ni doći do stranice. Treba upite preusmjeriti s domene na neki CDN da smanji i filtrira broj upita na server da on može normalno raditi.

Osim WP-a, pokusavaju uletavati i u Joomle

Preporucujem instalirati i konfigurirati Admin Tools Pro za Joomlu.

I naravno htaccess password na administrator direktorij

Broj hitova na wp-login.php je u tri dana sa 557.000 u 24 sata narastao na 1.785.000 hitova u 24 sata

I am from one of the hosting provider in US. We are facing this problem from last 24 hours and could not find any suspicious from the server side. Do you know what can be done from the server end to prevent this ?

Since you have gmail address, and your IP is from India, so please, not here, contact us on our support

@Zvonimir

How to contact support ? Will they help me ?

Send an email to support@plus.hr from real email, tell us what firm and of course that we will help you.

@Zvonimir

Thank you !!! Will send

Na codecanyon.com imate plug in hyde my wordpress… trebalo bi da resi problem pozdrav…

S obzirom da je poanta spriječiti requestove napadača prije nego što oni stignu do web servera, spomenuti plugin ne predstavlja adekvatno riješenje. Za mitigaciju napada smo koristili naprednije metode zaštite.

Za sada samo jaka lozinka i da username nije admin to bi bilo sasvim dovoljno

Paswordom zaštiti “wp-admin” direktorij

Instalirati plugin za rate limiting loginova

Instalirajte w3 Total Cache ili WP Super Cache

Ove tri stvari bi bile sasvim dovoljne uz jaku lozinku i username malo kopliciraniji

Ljudi,

koristim Better WP Security od prije 2 tjedna (kao da sam znao..ali nisam! 🙂 , i mogu reci da u zadnje vrijeme dobivam dosta upozorenja kako je privremeno pojedinim IP adresama zabranjen pristup site-u radi prevelikog broja pokusaja pristupa neuspjesnom lozinkom.

Odlican plugin, jednostavan za podesavanje, svakom bih ga preporucio.

ps. imam od prije i W3 Total Cache

Moze pomoci i mod_evasive instaliran na serveru.

@Rasho

Može, ali ako je napad slabijeg intenziteta. Ozbiljni napadi se moraju mitigirati ispred web servera, što je ono što smo u konačnici učinili 😉

Hm,,

to bi trebalo mozda prije nego dolazi do samog php-a i .htaccess file-a razati ..

Ako je ikako moguce izolirati i skuziti range napada ddos-a od kud dolazi onda u iptables ubaciti npr:

–src-range 192.168.1.100-192.168.1.200 .. DROP

ili po konekciji limit iz C klase (24bit-a maska)

–connlimit-above 20 –connlimit-mask 24

uvijek postoji ona zadnja da se samo iz EU ili hr range-a ACCEPT-a konekcija .. ne pametno dobro!

sretno plus!